- El informe de HP Wolf Security muestra que una poderosa combinación de archivos y contrabando de HTML está ayudando a los actores de amenazas a burlar las herramientas de detección.

HP Inc. (NYSE: HPQ) publicó hoy su Tercer Informe Trimestral de Inteligencia sobre Amenazas Cibernéticas de HP Wolf Security, el cual revela que los formatos de archivos comprimidos, tales como .ZIP y .RAR, fueron los más comunes para entregar software malicioso, superando a los archivos de documentos de Office por primera vez en tres años. Este informe ofrece un análisis de los ciberataques del mundo real que ayuda a las organizaciones a mantenerse al día con las últimas técnicas que los ciberdelincuentes están utilizando para evadir la detección y vulnerar a los usuarios en el cambiante panorama de la delincuencia cibernética.

Con base en los datos de millones de dispositivos finales que ejecutan HP Wolf Security, la investigación descubrió que el 44% del software malicioso se entregó dentro de archivos comprimidos —un aumento del 11% en relación con el trimestre anterior— y lo compara con el 32% que se entregó a través de archivos de Office tales como Microsoft Word, Excel y PowerPoint.[i]

El informe identificó varias campañas que estuvieron combinando el uso de archivos con nuevas técnicas de contrabando de HTML, donde los ciberdelincuentes incrustan archivos maliciosos en archivos HTML para eludir las pasarelas de correo electrónico y posteriormente lanzar los ataques.

Por ejemplo, las campañas recientes de QakBot y IceID utilizaron archivos HTML para dirigir a los usuarios a visores de documentos en línea falsos que se hacían pasar por Adobe. Después, pedían a los usuarios abrir un archivo comprimido .ZIP, ingresar una contraseña y descomprimir los archivos que luego desplegaban el malware en sus PCs.

Debido a que el malware dentro del archivo HTML original está codificado y encriptado, la detección por la pasarela de correo y otras herramientas de seguridad es muy difícil. En contraste, al atacante confía en la ingeniería social creando una página web bien diseñada y convincente para engañar a las personas quienes inician el ataque al abrir el archivo .ZIP malicioso. En octubre se descubrió que los mismos atacantes estaban usando páginas de Google Drive falsas en un esfuerzo continuo para engañar a los usuarios y hacerlos abrir archivos .ZIP maliciosos.

“Los archivos son fáciles de encriptar, lo cual ayuda a los actores de amenazas a encubrir software malicioso y eludir proxies, sandboxes o escáneres de correo electrónico. Esto hace que los ataques sean difíciles de detectar, especialmente cuando están combinados con técnicas de contrabando de HTML. Lo que resultó interesante de las campañas de QakBot y IceID fue el esfuerzo que dedicaron a la creación de las páginas falsas. Estas campañas fueron más convincentes de las que habíamos visto anteriormente, dificultando a las personas distinguir los archivos en los que pueden confiar y en los que no”, explicó Alex Holland, analista senior de malware del equipo de investigación de amenazas cibernéticas de HP Wolf Security en HP Inc.

HP también identificó una campaña compleja que usa una cadena de infección modular que podría permitir a los atacantes cambiar la carga útil —como spyware, ransomware, keylogger— a mitad de la campaña, o introducir nuevas características como el geofacing. Esto permitiría a un atacante cambiar de táctica en función del objetivo que haya vulnerado. Al no incluir malware directamente en el archivo adjunto que fue enviado al objetivo, también resulta más difícil para las puertas de enlace de correo electrónico detectar este tipo de ataque.

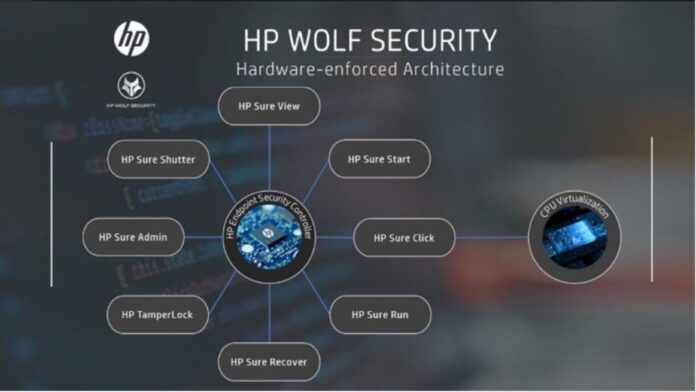

“Como se muestra, los atacantes están cambiando de técnica constantemente, dificultando así la detección”, señaló el Dr. Ian Pratt, jefe global de seguridad de sistemas personales de HP Inc. “Siguiendo el principio de confianza cero con fine-grained isolation, las organizaciones pueden usar la micro-virtualización para asegurar que las tareas potencialmente maliciosas, como hacer clic en enlaces o abrir archivos adjuntos maliciosos, se ejecuten en una máquina virtual desechable, separada de los sistemas subyacentes. Este proceso es completamente invisible para el usuario y atrapa cualquier software malicioso oculto en su interior, asegurando que los atacantes no tengan acceso a datos sensibles e impidiendo que accedan y se desplacen lateralmente”.

HP Wolf Security ejecuta tareas riesgosas como abrir archivos adjuntos de correos electrónicos, descargar archivos y hacer clic en enlaces, y las realiza en máquinas micro-virtuales (micro-VMs) aisladas para proteger a los usuarios mientras captura rastros detallados de los intentos de infección. La tecnología de aplicación de aislamiento de HP mitiga las amenazas que pueden eludir otras herramientas de seguridad y proporciona una visión única sobre las nuevas técnicas de intrusión y el comportamiento de los actores de amenazas. Al aislar las amenazas que han eludido las herramientas de detección en las PCs, HP Wolf Security tiene conocimientos específicos sobre las últimas técnicas utilizadas por los ciberdelincuentes. A la fecha, los usuarios de HP han hecho clic en más de 18 mil millones de archivos adjuntos de correos electrónicos, páginas web y archivos descargados sin denuncias de infracciones.